Nové poznatky z pátrání po původcích dvacet let starého kyberútoku „Moonlight Maze“ nejen na a USA a jejich možné spojení se současnou hackerskou skupinou Turla představili odborníci ze společnosti Kaspersky a britské univerzity King’s College na konferenci Security Analyst Summit 2017 (SAS 2017).

Vypadá to, že tehdy provedený útok je stále možný, protože příslušná zranitelnost dosud nebyla v Linuxu opravena. Nové důkazy napovídají, že hackeři skupiny Turla jsou ti samí, kteří útočili před dvaceti lety. Byli by tak nejdéle působící hackerskou skupinou na světě (vedle proslulých Equation Group).

Útok, který možná stále probíhá

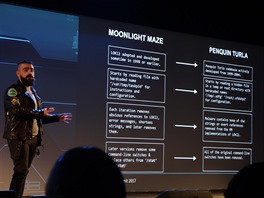

Hackerská operace, dnes známá pod názvem Moonlight Maze, začala pravděpodobně už v roce 1996. Úplně přesně to určit nelze. Útočníci se tenkrát zaměřili na vládní, vědecké a vojenské organizace USA. Ze serverů vojenských a leteckých základen, vojenského výzkumného ústavu, některých univerzit a soukromých laboratoří, NASA, Pentagonu a dalších stahovala dodnes neznámá skupina hackerů například data o řízení vojenských systémů, smlouvách, kódovacích technikách, námořní komunikaci, vědeckých výzkumech a podobně. Nic z toho prý nebylo označeno jako „Top Secret“, přesto šlo o závažný únik citlivých informací. Vše se provalilo v roce 1998, kdy událost získala své jméno a vše začala vyšetřovat FBI. Vyšetřovatelé obratem zjistili, že stopy vedou do Ruska (ruské ISP).

Nikdo nebyl dopaden, nikdo potrestán. Některá zadní vrátka byla opravena, některá evidentně ne. Nejpřesněji to ví pouze FBI. A co je nejhorší, je možné, že útok stále skrytě pokračuje. Myslí si to například Thomas Rid z britské King’s College Department of War Studies, který se společně s Juanem Andrésem Guerrero-Saadem ze společnosti Kaspersky o dvacet let později pustili do vyšetřování neuzavřeného příběhu.

Stejná chyba. Stejný pachatel?

Uplynulo téměř 20 let. Píše se rok 2011 a hackeři napadli švýcarskou technologickou společnost RUAG. Za útokem podle všeho stála hackerská skupina Penquin Turla (někdy jen Turla - používá více různých názvů), která je podle odborníků napojena přímo na Kreml. Provádí kybernetickou špionáž pomocí takzvaných APT (Advanced Persistent Threat) útoků, které, jak už název napovídá, běží vytrvale (persistent), aby od napadeného bylo možno získat co nejvíce dat za co nejdelší období.

Tyto útoky jsou pochopitelně finančně nesmírně náročné a má se obecně za to, že je všude po světě nějakým způsobem vždy „dotují“ konkrétní státy, respektive státní organizace. APT útoky jsou vlastně moderní verzí původní akce Moonlight Maze. Útočníci při nich využívají nejrůznějších technik včetně phishingu a cíleného „spear phishingu“, malwaru a sociotechnik, kdy si snaží získat důvěru vybraných lidí z organizace a přes jejich konta (např. e-mail) pak dovnitř dostat trojského koně (škodlivý software).

Výzkumníci z analytického oddělení Kaspersky Lab měli podezření na spojení mezi Moonlight Maze a aktuálními útoky skupiny Turla už delší dobu. Podařilo se jim z nich totiž izolovat vzorek kódu, který vypadá velmi podobně jako ten, který použili útočníci před dvaceti lety. Jen ho oprášili a mírně upravili. Důkaz to ovšem nebyl. K tomu by lidé z Kaspersky potřebovali prozkoumat původní vzorek z napadených serverů při útoku Moonlight Maze.

Juan Saade ho získal v roce 2016 z Velké Británie. Jeden ze správců sítě, který měl na starosti napadené servery, přes něž se útočníci dostávali k obsahu v institucích v USA (používali je jako proxy servery), měl infikovaný server HP9000 stále ještě pod svým stolem. Magnetickou pásku se zálohovanými záznamy o provozu (logy) pak měl uloženou u sebe v sejfu.

„Vždycky jsem tušil, že by to mohlo být jednou zajímavé,“ uvedl pro Wired dnes 69letý správce David Hedges. „Na pásku jsem zapomněl až do chvíli, než mi Thomas Rid zavolal.“

Server s tehdy populárním unixovým operačním systémem Solaris obsahoval to, co pátrači potřebovali. Logy, které nastřádal, v sobě nesly i hledaný kus škodlivého kódu. FBI totiž už tehdy ve spolupráci s britskou policií provozovatele služby kontaktovala. Místo, aby špionáž ihned přerušila, začala sama útočníky šest měsíců špehovat. Díky tomu se následně podařilo útok z velké části zastavit a rozklíčovat. A proto máme dnes k dispozici ony cenné vzorky kódu. Za to, že nám po útoku zůstaly stopy, však mohou i samotní útočníci. Omylem infikovali i své vlastní počítače a „odposlechy“ provozu z nich se tím pádem také dostaly na onen britský server, který používali jako strategický bod celé sítě.

Ke všem důkazům o činnosti hackerů, která tehdy FBI měla, se však dnes nedá dostat. Většina byla přesně podle platných předpisů zničena. Zachovaný kus historického hardwaru je tak neocenitelným vodítkem.

Popis Moonlight Maze a jeho „opožděného“ zkoumání (Kaspersky, anglicky):

Jsou stále tady! Nejdéle působící hackeři na světě

Útočníci v Moonlight Maze využili opensourcový tunelovací program Loki2 zveřejněný roku 1996 a 1997 (používá například protokol ICMP). To víme například díky vzorkům ze starého britského serveru.

Útočníci využili tunelovacího prográmku Loki2. Ten umí ukrýt komunikaci mezi počítači, respektive ji zamaskovat tak, aby vypadala jako rutinní komunikace v rámci daného protokolu. |

Když lidé z Kaspersky Lab nově prozkoumali také vzorky z útoku v roce 2014, zjistili, že hackeři ze skupiny Turla využili zranitelnosti v Linuxu založená na úplně stejné chybě s využitím modifikovaného Loki2. „Musíme si položit otázku,“ říká Juan Saade. „Jak je možné, že téměř dvě dekády stará zadní vrátka do systému lze stále otevřít i na moderních linuxových systémech?“ Trojský kůň založený na Loki2 byl přitom poprvé popsán v hackerském magazínu Phrack už v roce 1996.

„Když potřebuje Turla zaútočit na linuxové nebo unixové stroje, stačí tenhle prastarý kód oprášit a použít ho znova,“ dodává Saade. „To svědčí o nedostatku povědomí o závažnosti situace a možná i o troše arogance u některých správců linuxového systému. Je děsivé, že 20 let starý kód napojený na knihovny z let 1999 až 2004 stále funguje i na moderních strojích. Tohle na Windows nikdy neuvidíte,“ tvrdí odborník ze společnosti Kaspersky.

Turla si vzala ponaučení z rady v původním článku představujícím Loki2 a modifikovala kód tak, aby se nahrál přímo do operačního systému, konkrétně do komponenty ntpd (Network Time Protocol daemon).

Hackeři NSA umí doslova neuvěřitelné věci. Nakazí i cédéčko v poštěMožná pracují pro americkou agenturu NSA, možná ne. To nikdo přesně neví. Hackeři Equation Group umí třeba přepsat firmware pevných disků v počítači tak, že žádný antivirus neodhalí napadení. Infikovali počítače vládních organizací ve 42 zemích světa a nezastaví je ani počítače odpojené od internetu. |

Nové důkazy a shrnutí Moonlight Maze uveřejnila společnost v rámci právě probíhající konferenci SAS 2017. PDF v angličtině si můžete stáhnout zde.

Na propojení mezi 20 let starým útokem a novými akcemi skupiny Turla neukazuje jen stejný škodlivý kód, ale i jazyk. Kaspersky zásadně přímo neidentifikuje špionážní skupiny, ale nepřímo spojení potvrzuje. „V kódu jsme našli rusky psané vsuvky, útoky jsou vedeny z ruských IP adres a spojení potvrzuje i stejné časové pásmo u jednotlivých logů,“ vysvětlil Saade novinářům na SAS 2017.

„Pokud máme pravdu, a já si myslím, že správný směr máme, pak nové útoky Turly a Moonlight Maze má na svědomí stejná skupina. To by ji řadilo do nejvyšší ligy, kterou zatím hraje pouze jediné uskupení hackerů - Equation Group,“ dodává Saade.

Obecně se má za to, že Equation Group patří k absolutní hackerské špičce, která dokáže třeba vyměnit cédéčko v odchyceném balíku odeslaném poštou (více v boxíku) a dosud jí nikdo nemohl konkurovat. Zatímco Equation Group je podle všeho podporován (nebo přímo řízen) z americké NSA, Turla pracuje v režii Kremlu.

Jak je to ve skutečnosti, se zřejmě nikdy s jistotou nedozvíme, jak říká Vitalij Kamluk z Kaspersky Lab: „Čím déle v oboru pracuji, tím jsem opatrnější. Vždy je nutné si klást otázku, proč jsem v kódu našel právě tento důkaz a ne jiný. Může být podvržený? Třeba útočník chtěl, abych ho našel? Hackeři často bojují pod falešnou vlajkou, aby svedli stopu k někomu jinému. Absolutní jistotu mít nikdy nemůžeme.“

Aktualizace: Článek jsme rozšířili a doplnili podrobnosti a obrazový materiál.