Také máte radost, když najdete bezplatnou a fungující wi-fi síť? Její použití však může být velmi riskantní, protože veškerou komunikaci mezi vaším telefonem a internetovými servery může „provozovatel“ sítě sledovat, zaznamenávat a vyhodnocovat.

A že to může být velmi snadné, vyzkoušeli na barcelonském letišti specialisté společnosti Avast. Nejen přilétající návštěvníky Mobile World Congress zde přivítali tři bezplatné a funkční wi-fi sítě: Starbucks, Airport_Free_Wifi_AENA a MWC Free Wifi. Tyto sítě však generovaly chytré telefony s aplikací, která veškerý průchozí provoz analyzovala a vyhodnocovala.

Za čtyři hodiny se do sítí připojilo 2 000 lidí. O desetinu více než 50 procent připojených zařízení bylo s iOS (Apple), ve 43,4 % šlo o zařízení s OS Android a v 6,5 % případů pak Windows Phone. Služby Google (vyhledávač, e-mail) využilo 61,7 % připojených, na server Yahoo se připojilo 14,9 % připojených.

Dívku si hned na letišti začalo pomocí služeb Tinder a Badoo hledat 1,5 % připojených uživatelů. Dvě procenta poslouchala hudbu přes Spotify, přičemž analytici Avastu znali i právě přehrávanou skladbu. Více než polovina připojených uživatelů měla nainstalovanou aplikaci Facebook, aplikaci Twitter pak jen 2,4 procenta připojených. Identitu uživatelů bylo možné zjistit v 63,5 % případů.

Při skutečném útoku by aplikace například zjišťovala přítomnost vybraných aplikací, jejichž zranitelnost (bezpečnostní chybu) by útočníci uměli využít - například k infikování telefonu malwarem, který by umožnil získat data i z lépe zabezpečených aplikací. Jako příklad špatně napsané aplikace uvádí Filip Chytrý z Avastu NissanConnect, která na svůj server odesílá například facebookové tokeny jako nešifrovaný text - což zcela ruší šifrování komunikace samotné facebookové aplikace. Všechna data by při skutečném útoku byla samozřejmě i uložena pro další analýzu.

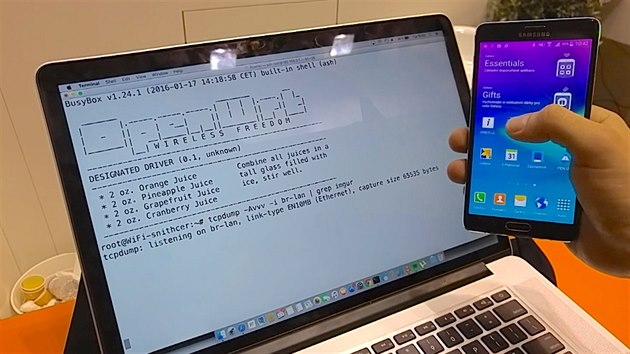

Proč se do legrácky pustili? Protože chce upozornit na riziko připojování se k veřejným wi-fi, u kterých si nikdy nemůžete být jistí, jak jsou zabezpečené a zda nepředstavují bezpečnostní riziko; nástrojem zachytávání informací může být i obyčejný wi-fi router se softwarem OpenWRT. Jedinou ochranou je podle Filipa Chytrého využívání šifrovaného připojení prostřednictvím VPN tunelů.

S takovýmto zabezpečením je analýza příchozích a odchozích dat mnohem hůře realizovatelná, navíc můžete i v zahraničí využívat teritoriálně omezené služby, jako třeba streamování O2TV nebo Horizon Go.