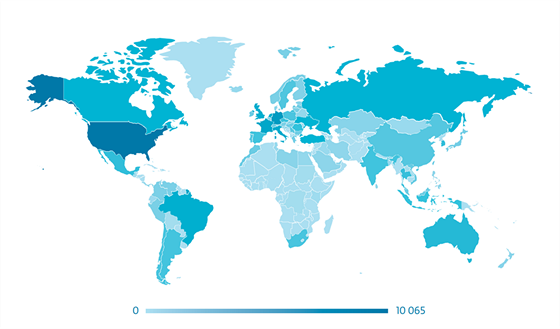

"Operace Windigo", nazvaná podle indiánské legendární bytosti s kanibalistickými sklony, je název pro rozsáhlou podvodnou operaci, které podlehlo podle vyjádření antivirové firmy ESET až 25 tisíc unixových serverů. Mezi napadenými byly i servery cPanel a kernel.org.

Cílené kampaněNapadené servery se zapojily do sítě útočníků. Servery denně navštívilo půl milionu lidí. Uživatelé PC byli vystaveni škodlivému malware, uživatelé Macu uviděli reklamy na seznamky a majitelé iPhonů byli obvykle přesměrováni na pornografické stránky. |

Než byl zjištěn rozsah napadení, bylo identifikováno 26 024 napadených server a každý den jich přibývalo dalších 38. Windigo se přitom bez většího povšimnutí šířil asi dva a půl roku.

Podle výzkumníků to ukazuje na nedostatečné zabezpečení serverů, které je často na nižší úrovni než zabezpečení běžných desktopových počítačů. "Bezpečností díra (backdoor) Ebury nevyužívá zranitelnost Linuxu nebo OpenSSH," vysvětlil Marc-Étienne Léveillé, výzkumník ESETu. "Tento malware byl ručně nainstalován útočníkem. To, že se jim to povedlo na tisícovkách na sobě nezávislých serverů, je děsivé."

Útočníci se zaměřili především na servery. Pokud se někdo z ručně nakaženého serveru připojoval na čistý server, útočníci jeho přihlašovací údaje odchytili a zjistili, jestli tak získali administrátorská práva (root) k novému, dosud čistému serveru. Pokud ano, nakazili jej pomocí zadních vrátek (backdooru). Pokud zde navíc našli webový server, využili jej k šíření malwaru, reklam nebo odkazů na pornografii. Nově nakažený server samozřejmě zapojili do infrastruktury útoku Windigo.

Ten si navíc hlídá, zda jej někdo nezkouší objevit a v takovém případě je schopen přejít do jakési hibernace, kdy se vůbec neprojevuje.

Výzva administrátorům

Firma ESET v odborné zprávě o útoku Windigo (PDF) zveřejnila příkaz, pomocí kterého si může každý administrátor ověřit, zda je jeho linuxový server napadený.

Výzkumníci apelují na administrátory, aby se ujistili, zda se na šíření malwaru nepodílejí i jejich servery. Pokud ano, doporučují v zájmu bezpečnosti čistou instalaci. "Víme, že je to drsný lék. Ale pokud hackeři získali vaše administrátorské jméno a heslo, nic jiného vám nezbývá," varuje Léveillé. "Bohužel, někteří administrátoři, kterých se nákaza týká a se kterými jsme byli v kontaktu, odmítají svůj stroj vyčistit a ohrožují tím další uživatele internetu."

Aktualizace 22:02 - Do článku jsme doplnili popis šíření infekce a mapu.