Když se 27. června začaly objevovat informace o tom, že se po internetu šíří další ransomware, nikoho to příliš nepřekvapilo. Odborníci ostatně varovali, že květnový vyděračský virus WannaCry byl jen začátek. Poté, co se ukázalo, že nová verze viru Petya využívá i podobné bezpečnostní zranitelnosti, jako WannaCry, šlo v podstatě o rutinu: popsat, jak se virus šíří, které firmy napadl a jak se proti podobným útokům bránit.

Česka se útok podle NBÚ týkal spíše okrajově, státní úřady ani firmy důležité pro chod státu napadeny nebyly. Terčem byla například francouzská stavební skupina Saint-Gobain, která působí i v Česku, provoz v jejích závodech ale narušen nebyl. Napadena byla i ruská pobočka české skupiny Home Credit, která uvedla, že nepřišla o žádná klientská data a že bankovní operace ovlivněny nebyly.

Článek jsme postupně aktualizovali o vyjádření odborníků, doplnili informaci o firmách na Ukrajině i jinde, které se s virem setkaly, a varovali čtenáře, aby v případě napadení neposílali peníze, neboť tvůrci ransomwaru Petya byli od jediné adresy, které jim měla sloužit pro komunikaci s vydíranými uživateli, odstřiženi.

RansomwareOd roku 2015 jde o nový oblíbený typ útoku na osobní počítače. Virus zašifruje data uživatele a poté po něm žádá výkupné, obvykle formou bitcoinu. Tento styl útoku je na vzestupu. Některé verze ransomware lze dekódovat zdarma, jinde se uživatelé bez zaplacení ke svým datům bez zaplacení již nedostanou. Odborníci doporučují dodržovat zásady bezpečného chování na internetu. |

Během druhého dne se ale vynořila řada podrobností, které vrhají na původní předpoklad odůvodněné pochybnosti. Klasický ransomware, kde jde tvůrcům o peníze z výkupného za uživatelská data, má totiž celou řadu způsobů, jak zajistit, aby od napadených uživatelů peníze dostal.

- Ransomware může generovat řadu různých bitcoinových adres, které jsou unikátní pro daného uživatele

- Ransomware často nabízí řadu možností, jak kontaktovat tvůrce, aby nemohlo dojít k přerušení toku peněz

- Je v zájmu tvůrců ransomware, aby uživatelé věřili tomu, že po zaplacení výkupného (obvykle bitcoiny) skutečně dostanou svá data zpět. Pokud by tomu tak nebylo, brzy se to rozkřikne a útočníci se připravují o velké zisky

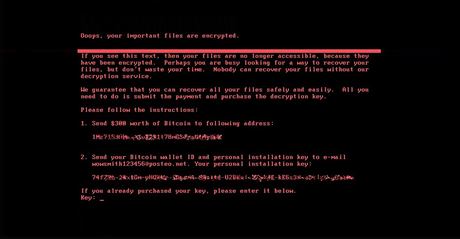

Netrvalo dlouho a ukázalo se, že nová verze ransomwaru Petya (též zvaná Petrwrap, NoPetya, ExPetr nebo GoldenEye) nesplňuje ani jeden z těchto bodů:

- Všichni napadení uživatelé vidí stejnou bitcoinovou peněženku, není tedy jak automatizovaně odlišit platby.

- Jediná adresa, přes kterou mohla oběť s útočníky komunikovat, byla na serveru posteo.net, který ji celkem záhy zrušil.

- Jak zjistil programátor Matt Suiche, nový virus Petya data na spouštěcím sektoru pevného disku (MBR) nekódoval, ale rovnou je mazal - obnova tedy nebyla možná. Klíč, který se na obrazovce zobrazil, je podle analýzy Kaspersky Lab jen náhodně vygenerovaná změť znaků.

„Domnívám se, že tento ransomware byl ve skutečnosti pokusem vylákat média narativu podobnému tomu v případě WannaCry,“ spekuluje Suiche. „Tedy navodit dojem, že za útokem stojí skupinka hackerů, ne nějaký stát.“

Příliš mnoho náhod? Útok se silně zaměřil na Ukrajinu

S touto hypotézou souhlasí i další odborníci. Poukazují především na to, že většina cílů tohoto útoku byla na Ukrajině. Napadena byla ukrajinská národní banka, ukrajinské letiště, hromadná doprava a dokonce i Černobyl, který kvůli útoku NoPetya musel přepnout na nouzový manuální monitorovací systém.

Jakým způsobem se útočníkům povedlo zasáhnout právě Ukrajinu? Využili k tomu ukrajinský účetní program MeDoc. Velkým ukrajinským firmám, které tento účetní program používají, útočníci vnutili falešný update. Podrobněji tento způsob útoku popsala společnost Microsoft.

Virus NoPetya využíval sofistikované techniky k šíření po firemních sítích. Peníze ale vydělávat nedokázal. Možná o to tvůrcům ani nešlo. |

Pomocí tohoto updatu se virus dostal do firemních sítí, ve kterých se dále šířil pomocí interních sítí WMIC a PSEXEC (nástroj pro vzdálenou instalaci a spouštění aplikací). Kromě toho využívá i dalších zranitelností a technik. Některé z nich byly evidentně cílené právě na Ukrajinu. To kontrastuje s faktem, že virus komunikoval s uživateli výhradně anglicky.

Na to, jak sofistikovaných postupů využíval virus ke svému šíření, byli jeho autoři překvapivě nepozorní v té hlavní věci, o kterou by jim mělo jít. Virus NoPetya je naprosto tragický co do schopnosti vydělávat peníze. To dále podporuje hypotézu, že nešlo o vyděračský virus, ale o virus útočný. Nabízí se paralela s virem Shamoon, který v roce 2012 napadl energetické společnosti v Saúdské Arábii.

Ke stejnému závěru došli posléze i výzkumníci Kaspersky Lab: „Poté, co jsme malware analyzovali, jsme dospěli ke zjištění, že tento virus nedokáže dekryptovat disk oběti, ani kdyby proběhla platba.“ Dodejme, že se zde uvažuje hypotetická situace, kdy by útočníci měli přístup ke své mailové schránce, což již nemají.

„Malware NoPetya není ransomware, ale wiper, který se za ransomware jen vydává.“ |

„To podporuje hypotézu, že tato kampaň neměla za cíl finanční zisk,“ pokračuje Anton Ivanov z Kaspersky Lab. „Místo toho zřejmě šlo o ‚wiper‘ (virus určený k mazání dat, pozn. red.), který se za ransomware jen vydává.“

Ukrajinská vláda označila NoPetya za kyberútok: „Myslím, že jsme byli cílem,“ uvedl Roman Bojarčuk, šéf ukrajinského Centra pro kyberbezpečnost. „Tohle nejsou kriminálníci. Za tímhle útokem stál stát.“ Naznačil, že by za útokem mohlo být Rusko („Je těžké si představit, že by to chtěl provést někdo jiný,“ dodal) a poukázal na načasování útoku v předvečer dne, kdy si Ukrajina připomíná nezávislost. Naopak ruská agentura TASS přinesla zprávu o tom, že Ukrajina vinu Ruska odmítá. Ruský prezident Putin se dokonce na virus NoPetya odvolává. „Takový masivní útok podporuje ruskou tezi, kterou jsme opakovali, že proti hackerským hrozbám je potřeba postupovat mezinárodně,“ uvedl Putinův mluvčí. „Tento problém nelze vyřešit tím, že se budeme bez důkazů obviňovat.“

Ne všichni bezpečnostní experti souhlasí s tím, že NoPetya se za ransomware pouze vydává. „Nevsadil bych si na to,“ uvedl Sean Sullivan ze společnosti F-Secure.

Rusko, které je z kyberútoků osočováno poměrně často, si podle některých vytvářelo „uvěřitelné alibi“. Pokud šlo skutečně o koordinovaný útok a ukázku ruských kyberschopností, mysleli autoři i na to, aby napadli i ruské cíle. Virus NoPetya zaútočil podle informací TASS i na ruskou státní firmu Rosněfť: „Hackerský útok mohl zanechat významné následky, ale díky tomu, že jsme přepnuli na náš záložní systém, nebyla narušena ani produkce ropy, ani její úprava,“ uvedla ruská naftařská společnost v tiskovém prohlášení. „Je zajímavé, že měli tak špatné zabezpečení, že je virus dokázal citelně infikovat, ale na druhou stranu mají tak dobré zabezpečení, že tento útok ani v nejmenším nenarušil jejich provoz,“ podivuje se bezpečnostní výzkumník vystupující pod přezdívkou grugq. To, že bylo Rusko také napadeno virem, podle něj nedokazuje nic jiného, než že si útočníci dali práci s tím, aby to navenek vypadalo, že Rusko je obětí.

Vyšetřování útoku nadále probíhá, a zatím je tedy na definitivní závěry brzy.

Aktualizace: Doplnili jsme citace ruského prezidenta. Upřesnili jsme detaily. Doplnili jsme údaje o dopadu na Česko.