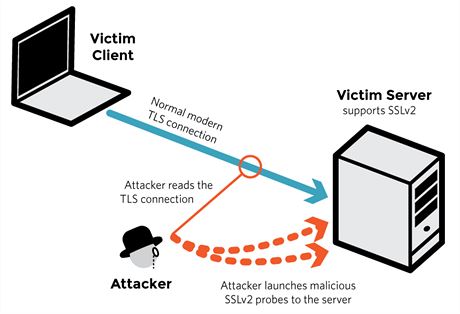

Útok DROWN, zveřejněný 1. března (viz náš předchozí článek) ukazuje princip, který lze využít pro napadení šifrované komunikace (například HTTPS) pomocí zranitelnosti staršího protokolu SSLv2. Uživatelé se přitom útoku nemohou bránit, chybu musí opravit provozovatelé serverů.

V čem spočívá útok DROWN |

Podle analytiků ze společnosti Avast je chyba závažná, ale nikoli tak kritická, jako byla zranitelnost Heartbleed (psali jsme o ní v dubnu 2014). „Chyba DROWN je z hlediska bezpečnosti a ochrany dat velice závažná, ale jedná se především o špatné nastavení serverů, nikoli o novou chybu v kryptografii,“ shrnul pro Technet.cz názor analytiků Michal Salát, Threat Intelligence Manager firmy Avast. „Prevence proti DROWN útoku je v porovnání s Heartbleed hrozbou velice jednoduchá, ale exploitace systému je v případě DROWN složitější.“

Obrana musí proběhnout na straně serveru

„Útočník může pomocí DROWN zranitelnosti dešifrovat obsah HTTPS komunikace díky zneužití starého SSLv2 protokolu. Autorům této zranitelnosti se také podařilo zneužít některých chyb v OpenSSL a proces dešifrování mnohonásobně zrychlit,“ připomíná Salát. „Útočník tak může získat přístup k datům z webových stránek nebo IM služeb, e-mailům, ale také on-line platbám, číslům kreditních karet, heslům a dalším.“

A jak se bránit? „Administrátoři serverů by se měli ujistit, že jejich privátní klíče nejsou použity v žádném serverovém softwaru podporujícím SSLv2 (web server, SMTP/IMAP/POP server, xmpp apod.) Dále doporučujeme update OpenSSL na poslední verzi a globální vypnutí podpory SSLv2 protokolu,“ vyjmenovává Salát. Uživatelé nemohou svou napadnutelnost nijak ovlivnit, veškerá opatření proti DROWN probíhají na straně serveru.

„Podle informací, které jsme 1. března obdrželi, se problém týká téměř třinácti tisíc IP adres,“ řekla pro Technet.cz Zuzana Duračinská, bezpečnostní analytička sdružení CZ.NIC. „Všechny provozovatele těchto adres jsme již o tomto problému informovali.“ Na této webové stránce je možné otestovat, které servery zatím mezery v nastavení neopravily.

Zranitelnost DROWN zároveň upozornila na nevýhodu úmyslného oslabování šifrování, o které se často snaží různé vládní agentury. „Je to skvělá ukázka toho, jak úmyslně oslabená kryptografie v dlouhodobém horizontu poškodí bezpečnost všech,“ říká Nadia Heningerová, která o počítačové bezpečnosti přednáší na University of Pennsylvania a podílela se na studii popisující zranitelnost DROWN.

Aktualizace: Doplněné vyjádření odborníků.