Největší útok ransomware jménem WannaCry zasáhl počítače a počítačové sítě po celém světě v noci z pátku na sobotu. Vyděračský software napadl počítačové systémy ve stovce zemí. V Británii například ochromil národní zdravotní službu NHS, ve Španělsku zase napadl počítače operátora Telefónica (více v páteční zprávě).

Ransomware WannaCry se rapidně šířil po světě |

Britský bezpečnostní expert, který na webu vystupuje pod pseudonymem MalwareTech a podle The Telegraph se jmenuje Marcus Hutchins, provozuje web sledující šíření vybraných malware v reálném čase. Už v pátek odpoledne si tedy všiml, že se děje něco neobvyklého. „Když jsem se vrátil z oběda, na bezpečnostním fóru byla záplava zpráv o napadení různých systémů britské zdravotnické služby NHS. To samo o sobě není až tak překvapivé, ale bylo zajímavé, že se virus tak rychle šířil napříč celou zemí,“ vzpomíná na svém blogu MalwareTech.

S pomocí spřáteleného výzkumníka se mu podařilo získat funkční vzorek viru, který se šířil po počítačích v Británii, Rusku, Indii a dalších desítkách zemí včetně ČR.

Na vyděračském viru WannaCry je neobvyklé, že se po napadení počítače sám pokouší šířit v lokální síti, a to pomocí komunikace SMB na portu 445.

Právě toto agresivní šíření, pravděpodobně využívající zranitelnost v systému Windows (více v našem předchozím článku) zřejmě stojí za rychlostí, s jakou se ransomware WannaCry rozšířil do světa.

Nákup složité domény za pár babek

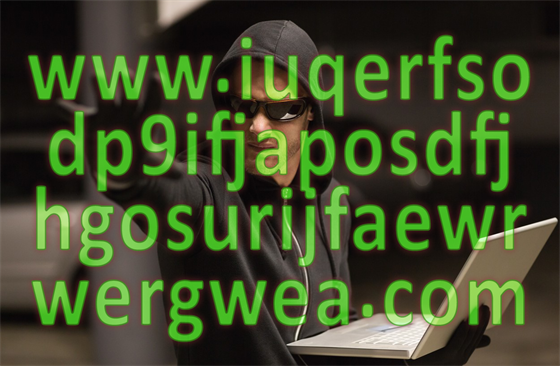

„Když jsem si ve vzorku všiml, že vir se dovolává domény, která není zaregistrovaná, okamžitě jsem ji zaregistroval,“ píše MalwareTech. Šlo podle všeho o doménu iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com (whois), která byla registrována v pátek ve tři hodiny odpoledne.

Stálo jej to prý 10,69 dolarů, tedy asi 260 korun. Doménu přesměroval na „sinkhole“ server v Los Angeles, a sledoval požadavky, které na doménu chodily, aby tak získal více informací o tomto ransomware. „Hned bylo vidět pět nebo šest tisíc požadavků za sekundu,“ uvedl expert pro DailyBeast.

„Nákup domény pro mě není nic neobvyklého, nebylo to unáhlené rozhodnutí,“ upřesňuje MalwareTech. „Ročně takových domén koupím tisíce. Obvykle najdu neregistrovanou doménu, se kterou botnet zkouší komunikovat. Za prvé ji přesměruji na server (sinkhole) a za druhé se pak snažím z příchozí komunikace získat data o fungování daného malware. Konečně za třetí zkusím zjistit, jestli jsou v kódu malware nějaké zranitelnosti, kterých bych mohl využít. V případě WannaCry se ukázalo, že všechny tři kroky proběhly zároveň, aniž jsem to v tu chvíli tušil.“

„Přiznávám, že když jsem si doménu registroval, netušil jsem, že právě tato registrace zastaví šíření tohoto malware,“ vysvětlil na Twitteru MalwareTech. „Zpočátku šlo tedy o náhodu.“

O chvíli později se přestal malware šířit. Mladý vývojář si lámal hlavu, proč. Povedlo se mu alespoň zmapovat, odkud chodí na server požadavky.

Záznam mapy požadavků od počítačů napadených WannaCry:

Proč to nefunguje? V kódu byla „pojistka“

Trvalo několik hodin, než MalwareTech odhalil, co se stalo. Pomohl mu v tom Darien Huss, výzkumník z ProofPoint, který na základě analýzy kódu odvodil, že ransomware se odmítá šířit po lokální síti, pokud doména (nyní koupená MalwareTech) existuje.

Britský výzkumník si tuto tezi otestoval. „Když jsem změnil soubor hosts na serveru tak, aby se doména tvářila, jako že se nelze připojit, najednou se ransomware zase šířil dále,“ popisuje. „Asi si nedokážete představit, že jsem skákal radostí kolem stolu, když jsem zjistil, že ransomware funguje, ale bylo to tak. Znamenalo to, že jsme zabránili dalšímu rozšíření tohoto ransomware. Registrací domény jsme zabránili tomu, aby došlo k vybrakování dalších počítačů.“

Proč vůbec ransomware takovouto „pojistku“ v podobě kontrolování existence neexistující domény obsahoval? Mohlo jít o tzv. „kill-switch“, tedy centralizovanou destrukci viru pro případ, že by jej útočníci z nějakého důvodu chtěli zastavit.

MalwareTech se ale domnívá, že je vysvětlení trochu složitější: „Podle mého to byl nedomyšlený pokus zabránit výzkumníkům v analýze funkce tohoto ransomware. Některé sandboxy (virtuální prostředí simulující reálnou síť) by se totiž tvářily, jako že je tato neexistující doména registrovaná, a tím pádem by výzkumník nemohl snadno analyzovat funkci malware.“ Podobnou techniku (ovšem s kontrolou více domén) používá například trojský kůň Necurs.

Protože ale WannaCry kontrolovalo jen existenci té jedné domény, jakmile si ji někdo zaregistroval, všude po světě se ransomware WannaCry zastavil. Deník Guardian označil Hutchinse za „náhodného hrdinu“, ovšem příběh také ukazuje, že štěstí přeje připraveným.

Bezpečnostní odborníci ale varují, že nemusí jít o konec tohoto ransomware. „Jde o krátkodobé řešení,“ domnívá se bezpečností expert Matt Tait z Capital Alpha Security. „Už teď jsme zaznamenali modifikované verze tohoto viru.“

S tím souhlasí i „náhodný hrdina“ tohoto příběhu, MalwareTech. „Naše registrovaná doména zastaví jen tuto verzi ransomware, a tvůrcům nic nebrání v tom, aby tuto část viru změnili nebo odstranili a útok spustili znovu.“ Proto je důležité, aby měli uživatelé pečlivě zálohovaná svá data a vždy aktuální a zabezpečený operační systém.

Aktualizace: Do článku jsme doplnili citaci týkající se „náhodnosti“ objevu. Dnes (v pondělí 15. května) jsme také doplnili do článku údajné jméno maldého Brita, který byl do té doby znám pouze jako MalwareTech.